Veuillez aller sur https://cyber.gouv.fr/ pour naviguer le site officiel.

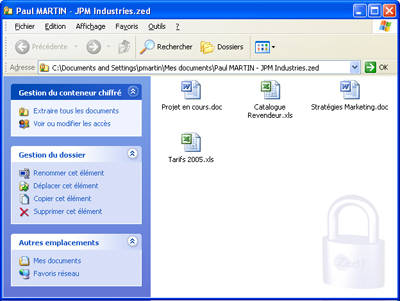

La solution Zed! de Prim’X Technologies permet de fabriquer des conteneurs de fichiers chiffrés (compressés) destinés soit à être archivés, soit à être échangés avec des partenaires de confiance par courrier électronique sur des réseaux publics, ou sur support (clé mémoire USB). Le chiffrement offert permet de réserver l’accès aux seuls destinataires autorisés et identifiés.

Zed! est un produit d’usage volontairement simple: d’un clic, l’utilisateur créé un conteneur auquel il ajoute les fichiers et les accès.

La technologie Zed! intègre un algorithme de compression qui permet de réduire le poids total du conteneur chiffré.

Afin de permettre aux utilisateurs d’échanger des conteneurs chiffrés Zed! avec des contacts ne possédant pas Zed!, Prim’X Technologies met à disposition une version gratuite appelée « Zed! Limited Edition ».

Cette version permet de lire les conteneurs chiffrés et d’en modifier le contenu pour pouvoir répondre avec d’autres fichiers.

Seule la version complète permet de créer de nouveaux conteneurs. C’est donc l’émetteur qui fixe les accès autorisés aux conteneurs.

Utilisez les conteneurs chiffrés Zed! pour échanger par courrier électronique des fichiers en toute sécurité avec vos collaborateurs, vos clients ou vos fournisseurs. Ils sont comparables à une « valise diplomatique » contenant des informations que seuls les destinataires ont le droit de lire. Les fichiers sensibles sont protégés dans ces conteneurs. Il est possible de les archiver ou de les envoyer par email. Le chiffrement empêche de lire les fichiers, l’accès en est réservé aux seuls destinataires autorisés et identifiés.

Fiche produit : Zed!, conteneurs chiffrés pour sécuriser le transport de fichiers

Le logiciel Zed! 4.0 a été certifié le 30 juillet 2010 (ANSSI-CC-2010/51) au niveau d’assurance EAL 3 augmenté des composants ALC_FLR.3 et AVA_VAN.3.

La qualification à un niveau standard par l’ANSSI a été délivrée en août 2010 (n° 2088/ANSSI/SR/RGL).

Services de sécurité

Le périmètre d’évaluation est constitué de l’ensemble des composants des logiciels Zed! Edition Standard et Zed! Edition Limitée.

Les principaux objectifs de sécurité couverts sont les suivants :

Cible de sécurité

La cible de sécurité validée est la version 1 révision 10.

Génération / Distribution des clés

Le produit intègre la génération des clés internes de chiffrement des données.

Les clés d’accès des utilisateurs peuvent être de type « mot de passe » (gérés par le produit) ou de type « asymétrique (RSA) ». Dans ce dernier cas, la gestion des clés relève d’une PKI externe. Les clés peuvent être hébergées dans tout type de porte-clé : fichier (.pfx, .p12), carte à puce/token USB (compatible avec les principaux constructeurs), magasins CSP.

Conditions d’emploi

Pour garantir un niveau adéquat de sécurité, les conditions d’emploi importantes sont :

Performances techniques du produit

Environnements d’utilisation

Standards

Informations technico-commerciales

Pour tout renseignement complémentaire, contacter :

Nicolas Bachelier

Directeur Commercial

nicolas.bachelier@primx.eu

117 Avenue Victor Hugo 92514 Boulogne Billancourt Cedex

(+33)1 77 72 64 80

Contacts techniques :

Contacter l’équipe de support technique à l’adresse : support@primx.eu

257.78 Ko