Chapitre ICryptologie : art ou science du secret ?

Une histoire de codes

Une histoire de codes

Née de l’imagination et de l’intuition conjuguées de stratèges historiques, la cryptologie – étymologiquement la science du secret - doit sa longévité à tous ceux qui, au fil des siècles, ont su y déceler de nouvelles applications et en révéler le potentiel. D’abord réservée aux usages militaires et diplomatiques, la cryptologie fait partie intégrante de notre quotidien depuis l’avènement d’Internet. Aujourd’hui incontournable, cette science du secret offre des possibilités sans équivalent connu à ce jour que ce webdocumentaire vous invite à découvrir en introduisant de manière simple et interactive quelques-unes des facettes de la cryptologie.

Mais elle ne dispense pas de considérer – conjointement ou séparément – de nombreuses autres mesures de sécurité techniques et organisationnelles.

-

Atbash

-500 av JC -

Chiffre de César

-50 av JC -

Chiffre de Vigenère

Chiffre de Marie Stuart

1586 -

Le scarabée d’orEdgar Allan Poe

1843 -

Voyage au centre de la TerreJules Verne

1864 -

Principe de Kerckhoffs

1883 -

Les hommes dansantsSir Arthur Conan Doyle

1903 -

Enigma

1918 -

Le Lotus bleuHergé

1935 -

DES

1975 -

RSA

1977 - 90's

Avènement d’Internet

-

AES

2000 -

LCEN

2004 -

Imitation GameMortem Tyldum

Le bâton de PlutarqueY. Sente et A. Juillard

2014

-

Atbash

Le code atbash est un chiffre de substitution hébreu, l’un des tout premiers du genre. Il repose sur un principe de substitution alphabétique inversée consistant à remplacer chaque lettre, selon la place qu’elle occupe dans l’alphabet, par la lettre occupant la même place en sens inverse. a devient donc Z, b devient Y, etc. L’atbash était utilisé dans des textes religieux tels que l’Ancien Testament et consistait davantage, pour ceux qui l’employaient, à éveiller l’intérêt et la curiosité de leur lectorat qu’à réellement occulter le sens de leurs propos.

-

Le chiffre de César

Le chiffre de César est l’un des chiffres de substitution que Jules César (100-44 av. J.-C.) avait coutume d’employer dans ses récits et correspondances. Il consiste à substituer une lettre par une autre en décalant l’alphabet de trois places vers la droite.

-

Le chiffre de Vigenère

Le chiffre de Vigenère doit son apparition au diplomate français Blaise de Vigenère (1523-1596) qui fit le choix, après plusieurs années d’exercice, de quitter ses activités diplomatiques pour se consacrer à l’étude de la cryptographie. S’appuyant sur les travaux de savants comme Alberti, il donna sa forme finale au système qui porte son nom : le carré de Vigenère.

Le chiffre de Vigenère consiste à appliquer le chiffrement de César en faisant varier périodiquement la longueur du décalage suivant la position dans le texte. La clé est constituée des longueurs de décalage successives et peut être représentée par un mot. Il faudra attendre le milieu du XIXe siècle pour que des attaques remettent en cause la sécurité de ce système.Le chiffre de Mary Stuart

Le 15 octobre 1586, Marie Stuart (1542-1587), reine d’Écosse, pénètre dans la salle d’audience du château de Fotheringhay (Northamptonshire, Angleterre) qui devient dès lors le théâtre de son propre procès.

De quoi l’accuse-t-on ? De trahison envers la reine Elizabeth.

En effet, Marie Stuart est accusée, avec d’autres conspirateurs, d’avoir fomenté un complot dans le but d’assassiner Elizabeth, les deux femmes étant rivales et entretenant de difficiles relations où se mêlent conflits religieux, luttes de pouvoir, alliances et complots.

Au moment de son procès, Marie Stuart est déjà la prisonnière de la reine Elizabeth mais elle est soupçonnée d’avoir agi depuis sa cellule, avec l’aide de quelque complice. Pour obtenir l’aide de ses partisans et préparer sa fuite, Marie entretenait avec eux des correspondances secrètes qu’elle faisait circuler par un habile stratagème. Ses correspondances étant chiffrées, Marie Stuart entame son procès avec une sérénité toute relative, confiante en la robustesse de son chiffre. Mais c’était sans compter la détermination de Walsingham, Premier secrétaire de la reine Elizabeth et chef de l’espionnage anglais, qui mobilise Thomas Phelippes, grand cryptanalyste qui perce le secret du chiffre de Marie Stuart et entérine son exécution en apportant la preuve de sa culpabilité.

Une fois encore, une vie humaine s’en remet à la puissance d’un chiffre… -

Le scarabée d’orEdgar Allan Poe

Edgar Allan Poe, « Histoires extraordinaires », traduction de Charles Baudelaire, Nouvelle édition, 1875. Source : Wikimedia Commons Le célèbre auteur américain Edgar Allan Poe (1809-1849) avait décidément plus d’une corde à son arc. Connu pour l’élégance et l’audace de sa plume qui s’exprima à travers de nombreux genres littéraires, Poe impressionnait également ses contemporains par son étonnante capacité à venir à bout de tous les cryptogrammes qui lui étaient adressés. Un don pour la cryptanalyse qu’il a mis au service de certains de ses écrits, comme ce fut le cas en 1843 avec la nouvelle Le scarabée d’or.

Le célèbre auteur américain Edgar Allan Poe (1809-1849) avait décidément plus d’une corde à son arc. Connu pour l’élégance et l’audace de sa plume qui s’exprima à travers de nombreux genres littéraires, Poe impressionnait également ses contemporains par son étonnante capacité à venir à bout de tous les cryptogrammes qui lui étaient adressés. Un don pour la cryptanalyse qu’il a mis au service de certains de ses écrits, comme ce fut le cas en 1843 avec la nouvelle Le scarabée d’or.

Le héros, William Legrand, découvre un scarabée d’or qu’il décide d’emporter avec lui après l’avoir ramassé au moyen d’un feuille de papier. De retour chez lui, il décide de dessiner l’insecte sur cette même feuille et s’aperçoit, en la portant à la lumière du feu, qu’un texte énigmatique se superpose à son dessin. Convaincu que cette énigme peut le conduire jusqu’au trésor qu’il convoite, William s’engage alors dans une aventure qui porte haut les talents de cryptanalyste de l’auteur. -

Le principe de Kerckhoffs

Le linguiste hollandais Auguste Kerckhoffs Van Nieuwenhof (1835-1903) est connu pour avoir énoncé, en 1883, le principe qui porte son nom. Il fut pour la première fois consigné dans son traité intitulé La cryptographie militaire et décrit ainsi : « La sécurité d’un système de cryptement ne doit pas dépendre de la préservation du secret de l’algorithme. La sécurité ne repose que sur le secret de la clé. » En d’autres termes, le principe avance que si deux correspondants conservent le secret de la clé, un tiers interceptant le message qu’ils s’échangent ne pourra pas le déchiffrer.

-

Voyage au centre de la TerreJules Verne

Édouard Riou, dessin de la couverture originale de « Voyage au centre de la Terre » par Jules Verne, Voyages extraordinaires, éditions Hetzel, 1864. Source : commons.wikimedia.org Au XIXe siècle, l’intérêt pour la cryptographie grandit considérablement et les grands écrivains s’emparent du sujet pour rendre leurs intrigues plus mystérieuses encore. Quand Jules Verne (1828-1905), rêveur invétéré et génial inventeur français, publie en 1864 le Voyage au centre de la Terre, la cryptographie occupe à nouveau le devant de la scène en couvrant un parchemin de mystérieux caractères qui seront les prémices d’un voyage épique.

Au XIXe siècle, l’intérêt pour la cryptographie grandit considérablement et les grands écrivains s’emparent du sujet pour rendre leurs intrigues plus mystérieuses encore. Quand Jules Verne (1828-1905), rêveur invétéré et génial inventeur français, publie en 1864 le Voyage au centre de la Terre, la cryptographie occupe à nouveau le devant de la scène en couvrant un parchemin de mystérieux caractères qui seront les prémices d’un voyage épique.

En 1885, dans son roman Mathias Sandorf, Jules Verne démontre une nouvelle fois tout son engouement pour la cryptographie en faisant d’un chiffre la pierre angulaire de toute une intrigue. -

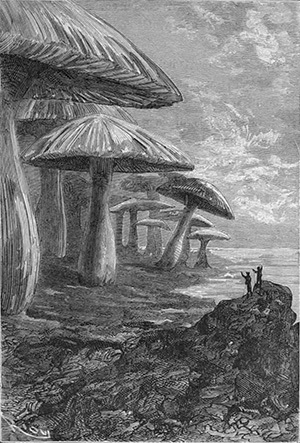

Les hommes dansantsSir Arthur Conan Doyle

Sydney Paget, illustration de la nouvelle « The Adventure of the Dancing Men » par Sir Arthur Conan Doyle, Strand Magazine, 1903. Source : commons.wikimedia.org Le célèbre détective Sherlock Holmes n’échappe pas à la règle et, sous la plume de son créateur sir Arthur Conan Doyle (1859-1930), il devient un expert en cryptographie auquel peu de codes résistent… Dans Les hommes dansants, nouvelle parue pour la première fois en 1903 dans la revue Strand Magazine (Cf. illustration ci-contre), Holmes est confronté à un chiffre pour le moins original puisque ce dernier est composé de personnages naïfs adoptant différentes poses représentant chacune une lettre distincte.

Le célèbre détective Sherlock Holmes n’échappe pas à la règle et, sous la plume de son créateur sir Arthur Conan Doyle (1859-1930), il devient un expert en cryptographie auquel peu de codes résistent… Dans Les hommes dansants, nouvelle parue pour la première fois en 1903 dans la revue Strand Magazine (Cf. illustration ci-contre), Holmes est confronté à un chiffre pour le moins original puisque ce dernier est composé de personnages naïfs adoptant différentes poses représentant chacune une lettre distincte. -

Enigma

Machine Enigma, collection de l'Armée suisse, photographie : Rama, 2011. Source : commons.wikimedia.org De tout temps, la cryptographie a servi des usages militaires et jusqu’à la fin de la Première Guerre mondiale, le chiffrement des messages et leur analyse ne reposaient que sur le savoir et l’ingéniosité de brillants scientifiques. Mais en 1918, l’inventeur allemand Arthur Scherbius, convaincu du rôle déterminant qu’avaient à jouer les technologies du XXe siècle en matière de cryptographie, mit ses idées en application et présenta la machine de chiffrement Enigma, notamment utilisée par l’armée allemande durant la Seconde Guerre mondiale.

De tout temps, la cryptographie a servi des usages militaires et jusqu’à la fin de la Première Guerre mondiale, le chiffrement des messages et leur analyse ne reposaient que sur le savoir et l’ingéniosité de brillants scientifiques. Mais en 1918, l’inventeur allemand Arthur Scherbius, convaincu du rôle déterminant qu’avaient à jouer les technologies du XXe siècle en matière de cryptographie, mit ses idées en application et présenta la machine de chiffrement Enigma, notamment utilisée par l’armée allemande durant la Seconde Guerre mondiale.

Si, dans les premières années du conflit, cette machine fut pour eux un précieux allié en rendant inintelligibles leurs communications, elle contribua également à la chute d’Hitler grâce à l’intervention d’une équipe de chercheurs menée par le mathématicien anglais Alan Turing (1912-1954).

Considéré comme le père de l’ordinateur, il s’appuya sur les travaux d’autres scientifiques eux aussi déterminés à percer le secret d’Enigma et conçut à son tour une machine dont la puissance de calcul vint à bout du code sur lequel reposait toute la sécurité du système -

Les aventures de Tintin :Le Lotus bleuHergé

En bande dessinée aussi, la cryptographie a la cote ! Dans Le Lotus bleu, célèbre album de la collection des Aventures de Tintin, Hergé (1907-1983) met son héros à l’épreuve du chiffre… Pari réussi puisque Tintin finit par découvrir la clé de l’énigme – retenir les deux premières lettres de chaque mot – lui permettant de poursuivre sa quête.

(Entre nous, Tintin est malin mais pas autant que son aîné Sherlock Holmes…) -

Data Encryption Standard (DES)

Le Data Encryption Standard (DES) est un algorithme de chiffrement symétrique standardisé en 1976. Il utilisait alors une clé de chiffrement de 56 bits, jugée à l'époque suffisante pour prémunir les entreprises du risque d’espionnage industriel, ce qui n'est plus le cas aujourd'hui. En 2000, DES cède la place à l’algorithme Advanced Encryption Standard (AES), encore en usage aujourd’hui et dont les propriétés, parmi lesquelles des clés d'au oins 128 bits, offrent un niveau de sécurité bien plus grand. Le standard de chiffrement AES est le résultat d’un concours académique lancé en 1997 par le National Institute of Standards and Technology (NIST) américain. 16 équipes de cryptologues venues du monde entier ont participé à cette compétition publique. En 2000, c’est l’algorithme proposé par une équipe belge qui remporte la compétition et vient donc remplacer DES.

-

Advanced Encryption Standard (AES)

Le standard de chiffrement symétrique actuel AES est le résultat d’un concours académique lancé en 1997 par le National Institute of Standards and Technology (NIST) américain. 16 équipes de cryptologues venues du monde entier ont participé à cette compétition publique.

En 2000, l’algorithme proposé par l’équipe belge remporte la compétition et vient donc remplacer Data Encryption Standard (DES), le standard précédent. -

Rivest Shamir Adleman (RSA)

Dans les années 70, trois chercheurs du Massachusetts Institute of Technology (MIT) ont mis au point un système de cryptographie asymétrique doté d’une clé de chiffrement et d’une clé de déchiffrement distinctes l’une de l’autre. On appelle ce schéma RSA, du nom des trois inventeurs qui en sont à l’origine : Ronald Rivest, Adi Shamir et Leonard Adleman.

Aujourd’hui encore, RSA est l'un des systèmes asymétriques les plus utilisés et on le retrouve dans de très nombreux protocoles de communication sécurisés sur Internet : messageries, sites de e-commerce, démarches administratives en ligne, etc. -

Loi pour la confiance dans l’économie numérique (LCEN)

En 2004, la loi n° 2004-575 du 21 juin pour la confiance dans l’économie numérique (LCEN) prend acte des décisions prises en 1999 en abrogeant les tiers de confiance et en énonçant dans l’article 30 :« L'utilisation des moyens de cryptologie est libre. »La LCEN, dont les dispositions sont toujours en vigueur aujourd’hui, régit tous les aspects de l’usage qui est fait des moyens de cryptologie à l’intérieur et à l’extérieur du territoire français.

- Elle donne ainsi une définition précise de ce que l’on entend en droit français par « moyen de cryptologie » et « prestation de cryptologie » (article 29) ;

- elle encadre l’utilisation, la fourniture, le transfert et l’import-export de tels moyens (article 30) ;

- elle soumet à simple déclaration la fourniture de moyens de cryptologie ;

- et elle prévoit sous quelles conditions s’exerce le droit de l’État à saisir des données pour en obtenir une version en clair (article 38).

-

Les aventures de Blake et Mortimer : Le Bâton de PlutarqueYves Sente et André Juillard

En 2014 avec Le Bâton de Plutarque, Yves Sente et André Juillard font entrer Blake et Mortimer dans l’Histoire en les plongeant en pleine Seconde Guerre mondiale.

En 2014 avec Le Bâton de Plutarque, Yves Sente et André Juillard font entrer Blake et Mortimer dans l’Histoire en les plongeant en pleine Seconde Guerre mondiale.

Depuis une base secrète du MI 6, le fameux tandem britannique est notamment amené à marcher sur les traces d’Alan Turing et se retrouve confronté à une affaire d’espionnage dans laquelle le bâton de Plutarque – système de chiffrement antique – joue un rôle central.

Imitation GameMorten Tyldum

Dans le film Imitation Game, Morten Tyldum narre l’histoire vraie d’Alan Turing (1912-1954), mathématicien de génie. Le film se concentre sur la Seconde Guerre mondiale, période pendant laquelle Turing fut chargé par les autorités britanniques de venir à bout du code utilisé par les allemands et donc de la célèbre machine Enigma. Alan Turing est assisté dans cette mission par d’autres grands scientifiques.

Dans le film Imitation Game, Morten Tyldum narre l’histoire vraie d’Alan Turing (1912-1954), mathématicien de génie. Le film se concentre sur la Seconde Guerre mondiale, période pendant laquelle Turing fut chargé par les autorités britanniques de venir à bout du code utilisé par les allemands et donc de la célèbre machine Enigma. Alan Turing est assisté dans cette mission par d’autres grands scientifiques.- Alan Turing: I like solving problems, Commander. And Enigma is the most difficult problem in the world.

- Commander Denniston: Enigma isn't difficult, it's impossible. The Americans, the Russians, the French, the Germans, everyone thinks Enigma is unbreakable.

- Alan Turing: Good. Let me try and we'll know for sure, won't we?

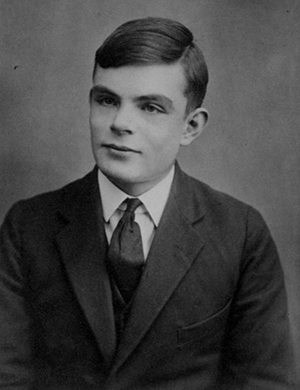

Alan Turing à l'âge de 16 ans. Source : commons.wikimedia.org

Entre réalité et fiction

Entre réalité et fiction

Eu égard à son histoire et aux nombreuses idées reçues qu’elle véhicule, la cryptologie est un sujet méconnu mais néanmoins fantasmé. Pour preuve, nombre d’œuvres littéraires ou cinématographiques dont les protagonistes ont en commun la détention ou la quête d’une information convoitée font régulièrement la part belle aux intrigues sur fond de messages chiffrés.

Mais de la fiction à la réalité, il n’y a qu’un pas ! Car la cryptologie, à travers ses procédés et champs d’application, est partout et parfois là où on ne s’y attend pas…

« Avec l’Internet et le Web, la demande en cryptologie a explosé. Et paradoxalement, la cryptologie est passée d’une science du secret à une science de confiance. » Jacques Stern, cryptologue

Un travail d’experts qui nous concerne tous

Un travail d’experts qui nous concerne tous

Il est essentiel de rappeler que l’intégration d’applications cryptographiques dans un environnement professionnel concerne de très nombreux secteurs d’activité et fait appel à des savoir-faire spécifiques, voire à l’intervention d’experts spécialisés dans la mise en œuvre de ces solutions et l’accompagnement à ces usages.

« Responsabiliser chaque maillon de la chaîne des systèmes d’information est une priorité. »

Quid des objets connectés ?

Si l’essor des objets connectés génère d’incontestables progrès, ils sont aussi une cible de choix pour qui souhaite en capter les données (éléments de santé, coordonnées bancaires, informations stratégiques...). Les caméras, micros, accès réseau et autres applications dont sont dotés ces objets sont autant de passerelles pour un attaquant qui ne choisit généralement pas sa cible par hasard...

On constate en effet que ces objets aux systèmes hétérogènes évoluant au sein d’environnements contraints ne sont pas suffisamment armés contre les menaces qui les guettent, faute de ressources dédiées à la sécurité. Pourtant, avec un peu de bon sens (intégration de la composante sécuritaire de bout en bout) et grâce aux fruits de la recherche en cryptographie légère (en termes d’espace et de coût) notamment, les objets connectés ont toutes les raisons de se convertir à la cybersécurité : protection contre des risques majeurs, attractivité des solutions, soutien de la filière, etc.

Mais ces experts ne peuvent garantir à eux seuls la cybersécurité des institutions, des entreprises et des particuliers sans une prise de conscience collective des enjeux du numérique et l’assimilation de bonnes pratiques. Un effort de sensibilisation auquel s’ajoute l’entretien de relations de confiance avec les personnes et entités concernées par ces questions, en tant que concepteurs ou - peut-être comme vous - utilisateurs finaux de ces solutions.

Mais comment savoir si la solution que j’utilise est garantie de confiance ?

« Il existe une cyberindustrie dont le rôle est de protéger tous ceux qui ont besoin de l’être. Mais pour être capable de les protéger efficacement, il faut que ces industriels soient à la fois compétents techniquement et de confiance. Le rôle de l’ANSSI dans ce cadre-là est de s’assurer par la qualification que ces deux conditions sont bel et bien remplies. L’agence porte ainsi une sorte de label - mais un label difficile à obtenir - qui permet aux utilisateurs d’identifier directement qui est compétent et de confiance, et par défaut qui ne l’est pas. On a besoin de ces industriels pour porter nos solutions, pour en développer de nouvelles, mais aussi pour conquérir des marchés à l’étranger. Parce que pour que l’équation économique fonctionne, il nous faut aller au-delà du pur secteur hexagonal. »

Guillaume Poupard, Directeur général de l’ANSSI