Mécanique quantique

La mécanique quantique repose sur les lois de la physique des particules élémentaires qui viennent bouleverser et remettre en question notre idée de la matière.

Selon ces lois, plusieurs objets peuvent parfois être « intriqués », c'est-à-dire former un système plus complexe que chacun des objets isolément : les propriétés mesurées sur l'un des objets dépendent alors des opérations effectuées sur tous les autres. Par exemple, si une particule peut prendre deux états (notés 0 et 1), un système de deux particules peut prendre par exemple les états 00 ou 11, ou encore une superposition de ces états : cela signifie que chacune des deux particules, considérée isolément, est mesurée aléatoirement comme un 0 ou un 1, mais que les particules sont « jumelles », c'est-à-dire que la mesure de l'une des deux force l'autre à prendre le même état. La violation d'une inégalité statistique (prédite par John Bell en 1964 et vérifiée expérimentalement, entre autres, par Alain Aspect en 1982) prouve que ceci est une caractéristique profonde de la matière à petite échelle et pas simplement le résultat d'une « conspiration » de deux particules pour prendre la même valeur de façon cachée.

Cryptographie quantique (échange de clés quantique)

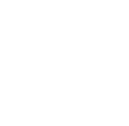

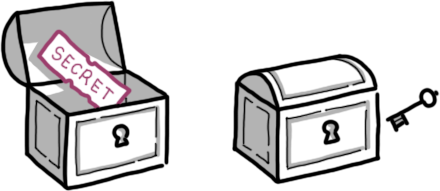

La cryptographie quantique n’a quant à elle rien à voir avec l’ordinateur quantique et, à l’inverse de la cryptographie classique, ne fait pas reposer la sécurité sur des problèmes mathématiques réputés difficiles mais sur des lois physiques dont les propriétés sont directement dérivées de la mécanique quantique. Le recours à ces propriétés est utilisé au moment de l’échange de clés : ce n’est pas le chiffrement qui est quantique mais le partage des clés.

Pour réussir ce tour de force, il est fait appel à la lumière ou plus précisément aux photons, ces petites particules de lumière qui obéissent aux lois quantiques. Pour faire circuler la clé entre son émetteur et son destinataire légitime, on fait correspondre chaque photon généré par laser à un bit – 0 ou 1 – de la clé. Les photons et les bits ainsi « embarqués » poursuivent alors leur itinéraire jusqu’à destination sans qu’aucune tentative de mesure de la valeur de ces bits par un attaquant placé entre l’émetteur et le destinataire ne puisse échapper à ces derniers. Imaginez que vos caractéristiques physiques – couleurs des yeux, des cheveux, taille, etc. – changent à chaque fois que l’on vous photographie sous l’effet du flash. Eh bien, c’est un peu la même chose en cryptographie quantique puisque toute mesure relative à une particule est susceptible d’entraîner une modification détectable de son « état quantique ».

Ordinateur quantique

Un qubits est l'analogue quantique d'un bit, c'est-à-dire un objet quantique pouvant prendre deux états (notés 0 ou 1) ou une superposition de ceux-ci. On sait depuis les travaux de Richard Feynman en 1982 qu'il est possible de manipuler par des portes logiques des systèmes de qubits intriqués, de la même façon qu'on le fait pour les bits d'un ordinateur classique. La puissance du calcul quantique est due au fait qu'un système de n qubits intriqués est en général la superposition de 2n états différents : manipuler un objet physique de taille n permet donc dans certains cas de manipuler 2n objets mathématiques en même temps.

La puissance de l'informatique quantique est pour l'instant limitée par l'extraordinaire fragilité de l'intrication quantique : en effet, toute interaction avec un état intriqué risque de séparer ses composantes et de détruire l'intrication. Plus le système intriqué est gros, plus la manipulation est délicate. Le record obtenu en 2011 à l'université d'Innsbruck est de 14 qubits intriqués, ce qui est pour l'instant inutile d'un point de vue calculatoire. Il est pour l'instant difficile de prédire si un ordinateur quantique de taille raisonnable existera un jour.

Cryptographie post-quantique

De même que la programmation n'a pas attendu l'invention de l'ordinateur (classique), il existe déjà des algorithmes quantiques prévus pour être exécutés sur un ordinateur quantique. Ainsi, Peter Shor a publié en 1997 un algorithme quantique permettant de résoudre les problèmes de la factorisation et du logarithme discret, sur lesquels repose actuellement la grande majorité de la cryptographie asymétrique (signature, échange de clés, chiffrement asymétrique). L'algorithme de Shor nécessite un ordinateur quantique d'environ 8 000 qubits intriqués pour factoriser une clé RSA de 4 096 bits, et n'est donc pour l'instant pas menaçant à court terme. Cependant, la menace d'avancées rapides dans la construction d'ordinateurs quantiques a poussé les cryptographes à développer des cryptosystèmes asymétriques qui résistent à l'ordinateur quantique ou du moins à l'algorithme de Shor.

cryptographie

cryptographie

cryptanalyse

cryptanalyse attention quantique !

attention quantique !